Muitos programas que instalamos em nossos computadores são configurados para serem iniciados com o Windows. Porém, você também pode adicionar manualmente outros programas para serem inicializados com o Windows. Veja nesse artigo como adicionar novos programas para serem iniciados com o Windows.

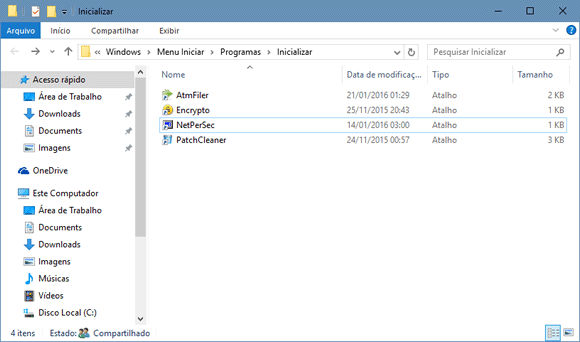

Para adicionar novos programas na inicialização do Windows, vamos colocar dentro da pasta “Inicializar” o atalho dos programas que desejamos inicializar com o Windows ou então, criar os atalhos dentro da pasta.

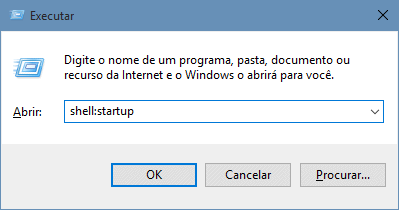

Primeiro vamos abrir a pasta “Inicializar”. Pressione a tecla de atalho “Win+R” para abrir a caixa “Executar”, digite “shell:startup” (sem aspas) e clique no botão “OK” para abrir a pasta Inicializar no Windows Explorer.

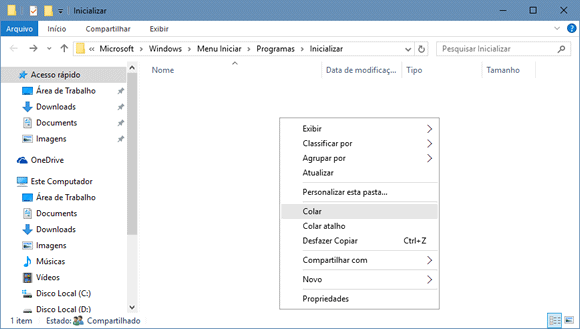

Em seguida, clique com o botão direito no atalho do programa que você deseja adicionar na inicialização do Windows e selecione “Copiar”. Depois, clique com o botão direito na pasta “Inicializar” e selecione “Colar“.

Para acessar a pasta de inicialização para todos os usuários, use isso:

shell:common startup

Opção 2:

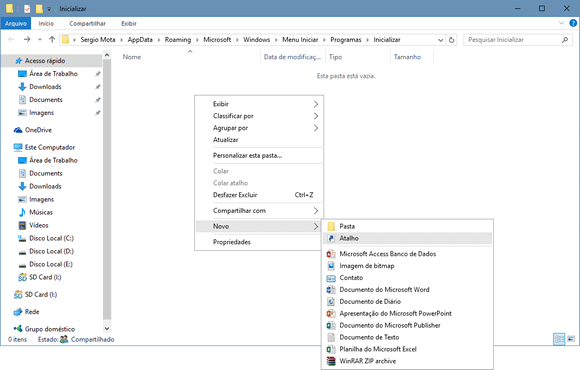

Outra forma de adicionar programas na inicialização do Windows é criar atalhos dentro da pasta Inicializar. Para isso, basta clicar com o botão direito dentro da pasta “Inicializar” e selecionar a opção “Novo > Atalho”.

Em seguida, clique em “Procurar” e selecione o arquivo executável (EXE) do programa.

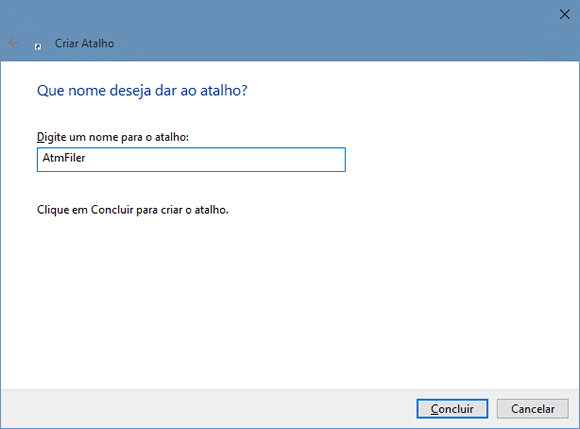

Uma vez selecionado o arquivo executável, clique no botão “Avançar” e digite um nome para o atalho.

Pronto, depois de copiar ou criar os atalhos dos programas dentro da pasta Inicializar, os programas serão carregados automaticamente durante a inicialização do Windows sempre que você ligar o seu computador.

Fonte: https://www.softdownload.com.br/como-adicionar-programas-inicializacao-windows.html e https://pt.tipsandtrics.com/how-use-windows-10-startup-folder-753220